Higiena w sieci: 3 podstawy, które mogą uchronić Cię przed hakerskim przejęciem skrzynki email i kont w mediach społecznościowych

Higiena w sieci, jak w życiu – popłaca. Jako Dobra Passa zajmujemy się głównie digitalowym kontentem i komunikacją wizualną – podajemy Wam kilka punktów, które warto odkreślić na liście podstawowego cyberbezpieczeństwa. Nic nie przebije profesjonalnych zabezpieczeń korporacyjnych – natomiast będzie to dobrze wykorzystane kilkanaście minut z Waszego życia. Szanując Wasz i nasz czas – wybieramy tylko najważniejsze wskazówki.

1. Podstawa podstaw – hasła

Zmiany – nie używamy tego samego hasła na wszystkich platformach. Zmieniajmy hasła regularnie – przynajmniej w przypadku najczęściej używanych przez nas profili. Media branżowe sugerują zmianę co 60 dni. Ktoś z Was o tym pamięta w odniesieniu do prywatnych kont? My szczerze mówiąc nie. Będąc realistkami sugerujemy więc zmianę haseł co najmniej raz na pół roku.

Długość – asia1, basia2, tatatata, admin1 – brzmi znajomo? Mamy nadzieję, że nie. Badanie przeprowadzone przez Georgia Tech Research Institute już w 2010 roku wykazało, że wymaganie minimalnej długości może spełnić już 12-znakowe, losowe hasło. Natomiast hasło składające się z 8 znaków wyłącznie alfabetycznych, można złamać zaledwie w kilka minut. Nie bójcie się dłuższych haseł.

Złożoność – hasło powinno zawierać zarówno numery, znaki specjalne i litery (wielkie i małe). Dla przykładu, cytując za Microsoft TechNet blog: hasło o długości 16 znaków składające się wyłącznie z cyfr zapewnia ten sam poziom trudności złamania, co hasło 8-znakowe zawierające wariację 94 możliwych znaków ASCII (znaki specjalne, interpunkcja, alfabet, symbole, wielkie i małe literki). Mierzmy wysoko – pomyślcie zatem o 16 znakowym haśle w oparciu o ASCII.

Unikanie ryzykownych zachowań – minimalizujcie ryzykowne zachowania w sieci, korzystajcie ze sprawdzonych stron.

Ćwiczenie: sprawdź czy Twoje konta są bezpieczne

- Have I Been Pawned – najpopularniejsza strona do sprawdzenia na ile bezpieczne są nasze profile – od emaili po media społecznościowe. Stworzona w 2013 roku przez eksperta do spraw bezpieczeństwa

- Breach Alarm – ciekawa alternatywa, dotycząca sprawdzania zabespieczeń maili.

2. Dwuskładnikowe uwierzytelnianie

Innym sposobem ochrony konta jest uwierzytelnianie dwuskładnikowe (2FA). Wymaga ono wykonania dodatkowego kroku weryfikacyjnego w procesie logowania. Typowe uwierzytelnianie dwuskładnikowe polega na zalogowaniu się (pierwsze uwierzytelnienie), a następnie wpisaniu kodu który otrzymujemy najczęściej na telefon (drugie uwierzytelnianie). Drugi stopień weryfikacji jest na ogół wymagany w sytuacji wykrycia nowych urządzeń, chcących uzyskać dostęp do naszego konta. Dwuskładnikowe uwierzytelnianie powinno stanowić podstawę w przypadku najczęściej używanych kont.

Ćwiczenie: ustaw dwuskładnikowe uwierzytelnianie w mediach społecznościowych

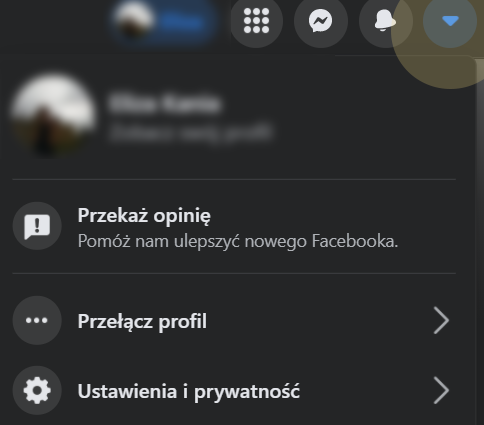

- Strzałeczka w prawym górnym rogu >> Ustawienia i prywatność >> Ustawienia

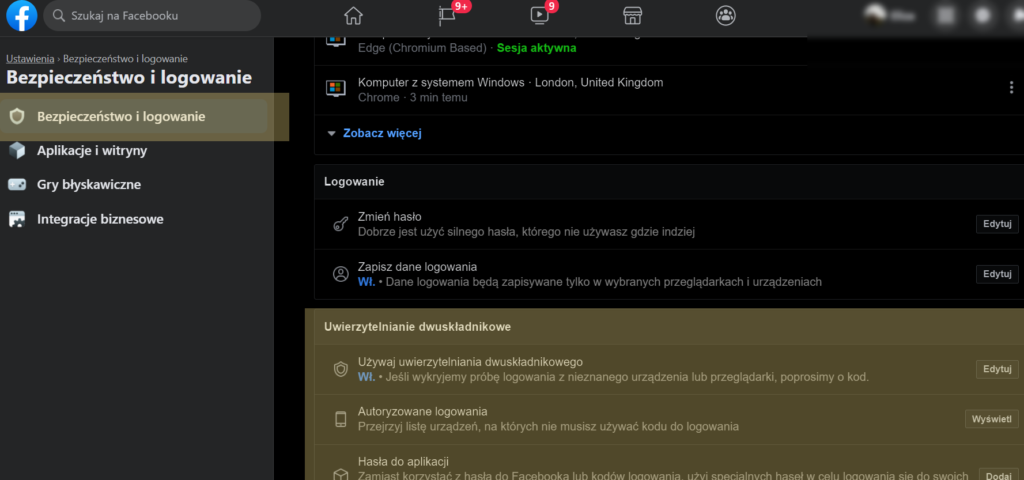

- Bezpieczeństwo i logowanie

- Uwierzytelnianie dwuskładnikowe

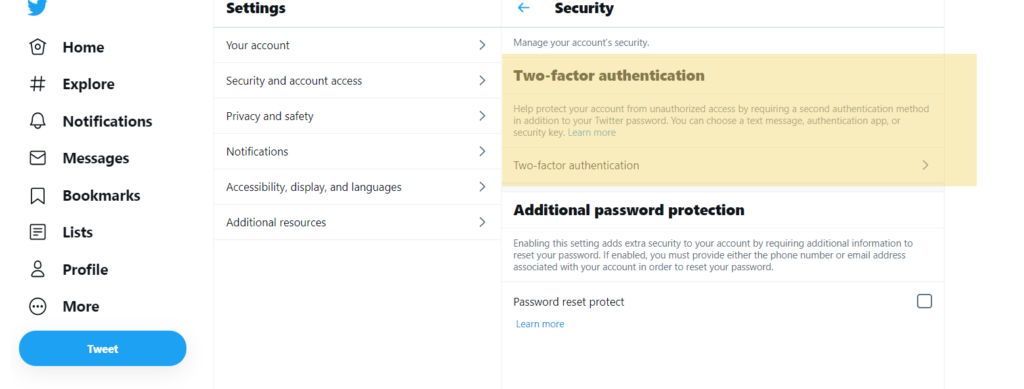

- Więcej/More >> Secutity and privacy/ Bezpieczeńtwo i prywatność >> Security and account access/Bezpieczeństwo i dostęp >> Security/Bezpieczeństwo

- Wybieramy dwuskładnikowe uwierzytelnianie i działamy

Email (podajemy przykład Gmaila)

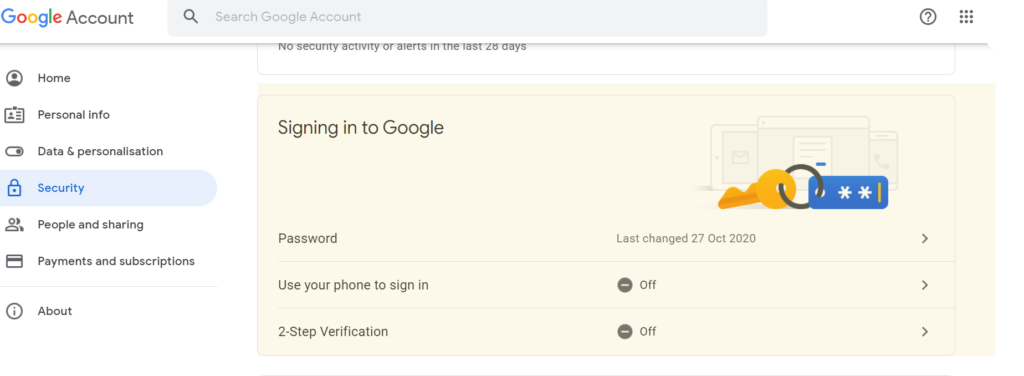

- Klikamy w ikonkę w prawym, górnym rogu a następnie Zarządzaj kontem.

- W panelu użytkownika klikamy Bezpieczeństwo.

- W sekcji „Logowanie się w Google” klikamy Weryfikacja dwuetapowe i następnie Rozpocznij.

- Postępjemy zgodnie z instrukcjami na ekranie.

3. Korzystaj z zaufanych aplikacji i chroń urządzenia

Nie pozwól nieznanym aplikacjom innych firm na dostęp do twoich mediów społecznościowych. Może to obejmować popularne aplikacje, takie jak programy do planowania postów w mediach społecznościowych dla firm, ale też popularne zabawy i quizzy. Gdy przyznasz im dostęp do swojego konta, mogą nadużyć Twojego zaufania. Zwłaszcza, jeśli aplikacja została zaprojektowana przez hakera lub cyberprzestępcę.

No i oczywiście – chroń swoje urządzenia. Koniecznie zainstaluj program antywirusowy i firewall.